□ 트랜잭션

- ACID

- 원자성(Atomicity)

- 일관성(consistency)

- 독립성, 격리성(Isolation)

- 영속성(Durability)

- COMMIT / ROLLBACK

□ 정규화

- 이상 현상 : 삽입, 삭제, 갱신

- 함수적 종속 : A(결정자) → B(종속자)

- 정규화 종류

- 제1정규형(1NF) : 모든 속성 값이 원자값

- 제2정규형(2NF) : 부분 함수 종속 제거

- 제3정규형(3NF) : 이행적 함수 종속 제거

- 보이스/코드(BCNF)정규형 : 모든 결정자가 후보키가 되어야 하는 상태

- 제4정규형(4NF) : 다치 종속 제거

- 제5정규형(5NF) : 조인 종속 제거

- 반정규화 : 성능 향상이나 개발 및 운영의 편의성을 위해 의도적으로 중복을 허용

□ 데이터베이스

- 설계단계

- 요구 조건 분석

- 개념적 설계 : E-R 다이어그램

- 논리적 설계

- 목표 DBMS에 맞는 설계

- 정규화

- 트랜잭션 인터페이스 설계

- 물리적 설계

- 특정 DBMS에 맞는 설계

- 물리적 구조, 저장 구조, 데이터 타입의 특징, 인덱스 등을 고려

- 구현

- 관계형 데이터베이스 관련 용어

- 릴레이션(테이블) : 표 형태의 데이터 집합

- 속성(Attribute, 열, 필드 컬럼) : 데이터 표현의 최소 단위

- 튜플(Tuple, 행, 레코드) : 릴레이션을 구성하는 하나의 데이터

- 도메인(Domain) : 속성이 가질 수 있는 값의 범위

- 차수(Degree) : 속성의 개수

- 카디널리티(Cardinality) : 튜플의 개수

□ 정보 보안 요소

- 기밀성 : 정보의 암호화

- 무결성 : 인가된 사용자만 변경

- 가용성 : 언제든지 접근

- 인증 : 사용자 확인

- 부인방지 : 정보 전송 부인 방지

- AAA

- 인증(Authentication)

- 권한 부여(Authorization)

- 계정 관리(Accounting)

□ 블랙박스 테스트 기법

- 동등 분할 기법(Equivalence Partitioning Testing)

- 경계값 분석(Boundary Value Analysis)

- 원인-효과 그래프 검사(Cause-Effect Graphing Testing)

- 오류 예측 검사(Error Guessing)

- 비교 검사(Comparion Testing)

- 상태전이 검사(State Transition Testing)

□ 보안 솔루션

- VPN : 공중 네트워크를 사용해 전용 회선처럼 보안 통신을 제공하는 솔루션

- SIEM : 보안 경고의 실시간 분석, 빅 데이터 기반 심층 분석

- WAF : 웹 기반 공격(SQL 삽입, XSS)을 방어하기 위한 방화벽

- 기타 : IDS(탐지), IPS(방지), DLP(데이터 유출), NAC(접근 통제), FDS(이상 금융거래)

□ 결합도(Coupling) - 아래로 갈수록 결합도가 높음(1번이 가장 좋다)

- 자료 결합도(Data) : 값 전달

- 스탬프 결합도(Stamp) : 배열, 오브젝트 등 전달

- 제어 결합도(Control) : 제어 요소 전달

- 외부 결합도(External) : 외부에서 데이터 참조

- 공통 결합도(Common) : 전역변수 이용

- 내용 결합도(Content) : 다른 모듈의 변수/기능 이용

□ 응집도(Cohesion) - 아래로 갈수록 응집도가 낮음(1번이 가장 좋다)

- 기능적 응집도(Functional) : 단일 목적 수행

- 순차적 응집도(Sequention) : 출력밧을 입력값으로 사용

- 통신적 응집도(Communication) : 동일한 입력과 출력을 사용

- 절차적 응집도(Procedural) : 순차적으로 수행

- 시간적 응집도(Temporal) : 특정 시간에 처리

- 논리적 응집도(Logical) : 유사한 성격

- 우연적 응집도(Coincidental) : 연관 없는 경우

※ 결합도는 약하게 응집도는 강하게 설계할수록 좋다.

□ UI설계

- 설계 원칙

- 직관성 : 누구나 쉽게 이해하고 사용

- 유효성 : 사용자의 목적을 정확하게 달성

- 학습성 : 누구나 쉽게 배우고 익힘

- 유연성 : 사용자의 요구사항을 최대한 수용

- UI 유형

- CLI : 키보드의 명령어를 입력

- GUI : 그래픽과 텍스트 기반 인터페이스

- NUI : 인간의 자연스러운 움직임

□ 형상관리

- 개발 과정에서 발생하는 모든 변경 사항을 통제하고 관리하는 방법

- 형상 관리 절차

- 형상 식별 : 관리 항복 구분

- 형상 통제 : 변경 요청을 검토하고 승인하여 현재의 기준선에 반영

- 형상 감사 : 계획에 따른 검토

- 형상 기록 : 과정을 기록

- 형상 관리 도구 : CVS, SVN, Git

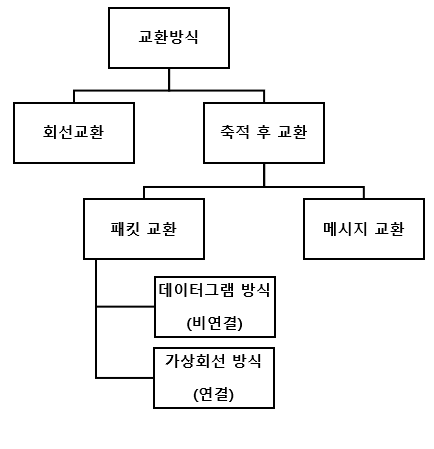

□ 데이터 교환 방식

□ 라우팅 프로토콜

- RIP(Routing Information Protocol)

- 거리 백터 라우팅 프로토콜

- 최단경로탐색에 Bellman-Ford 알고리즘을 사용

- 홉 수를 기준으로 최단 경로 결정(최대 15홉)

- 소규모 네트워크에 적합

- OSPF(Open Shortest Path First)

- 링크 상태 라우팅 프로토콜

- Dijkstra 알고리즘을 사용

- 포트가 아니라 IP 프로토콜 번호를 사용

- 대규모 네트워크에 적합

□ 인터페이스

- EAI

- 기업 내 다양한 플랫폼 및 애플리케이션을 연결하고 통합하는 솔루션

- 구축 유형 : Point-to-Point, Hub & Spoke, Message Bus, Hybrid(Hub & Spoke + Message Bus)

- 전송 데이터

- JSON : 이름과 값의 쌍으로 데이터를 구성

- XML : 데이터를 저장하고 전달하는 목적의 마크업 언어

- YAML : 데이터 직렬화 언어

- 인터페이스 구현

- AJAX(Asynchronous JavaScript and XML)

- 비동기 방식으로 데이터를 교환할 수 있는 통신 기능

- 페이지를 새로고침하지 않고 페이지 일부만을 변경

- SOAP(Simple Object Access Protocol)

- HTTP, HTTPS, SMTP등을 통해 XML 기반 메시지를 교환하는 프로토콜

- SOAP(메시지 교환 프로토콜), UDDI(업체 목록 등록), WSDL(세부사항기술)

- REST

- HTTP URI를 통한 자원 식별과 HTTP Method를 통한 CRUD 작업을 구현하는 자원 기반의 구조

- AJAX(Asynchronous JavaScript and XML)

□ 스토리지

- 스토리지 종류 : DAS, NAS, SAN

- RAID

- RAID-0 : 스트라이핑

- RAID-1 : 미러링

- RAID-2 : 해밍코드

- RAID-3 : 한 디스크에 패리티 저장

- RAID-4 : RAID-3과 유사, 블록 단위로 분산 저장

- RAID-5 : 각 디스크에 패리티 포함

- RAID-6 : 두 개의 패리티, 분산 저장

□ Dos(Denial of Serivce) 공격

- 정상적인 서비스를 수행하지 못하도록 방해하는 공격

- 공격유형

- Smurf Attack : IP와 ICMP 프로토콜의 특성을 이용

- Ping Of Death : 정상 크기 이상의 ICMP 패킷 전송

- Land Attack : 출발지 IP와 목적지 IP가 동일한 패킷 전송

- Teardrop Attack : 재조립 과정 방해

- SYN Flooding : SYN신호만 전송

- UDP Flooding : 대량의 UDP 패킷을 전송

- PingFlooding : 대량의 ICMP Echo 요청 패킬 전송

- DDOS : 분산 서비스 공격

□ 병행 제어

- 병행 제어를 하지 않았을 때의 문제점

- 갱신 분실

- 비완료 의존성

- 모순성

- 연쇄 복귀

- 병행 제어 기법

- 로킹(Locking)

- 2단계 로킹 규약(Two-Phase Locking Protocol)

- 타임스탬프(Time Stamp)

- 낙관적 병행제어

- 다중 버전 병행제어

□ 회복 기법

- 로그 기반 회복 기법

- 지연 갱신 :REDO

- 즉시 갱신 : REDO, UNDO

- 검사적 회복 기법

- 그림자 페이징 회복 기법

- 미디어 회복 기법(덤프)

- ARIES 회복 기법 : 분석 → REDO → UNDO

□ 인증

- 인증 유형

- 지식 기반 : 아이디/비밀번호

- 소유 기반 : OTP, 신분증

- 생체 기반 : 지문, 홍채, 얼굴인식

- 행위 기반 : 서명, 동작패턴

- 인증 방식

- OAuth : 다른 서비스에 접근할 수 있도록 돕는 인증 프로토콜

- SSO : 한 번의 로그인으로 여러 서비스에 자동으로 인증되는 방식

- 아이핀 : 주민등록번호 대체 수단

□ 접근 통제

- 강제적 접근 통제(MAC) : 자원의 보안 레벨과 사용자의 보안 취급 인자를 비교

- 임의적 접근 통제(DAC) : 자원의 소유자가 접근을 허용

- 역할 기반 접근 통제(RBAC) : 사용자의 역할(Role)을 기준으로 접근 통제

□ 클라우드 서비스

- 서비스 유형

- IaaS : 인프라 자원(서버, 스토리지 등) 제공

- PaaS : 개발할 수있는 클라우드

- Saas : 소프트웨어를 인터넷상에서 제공

- 소프트웨어 정의 기술

- SDN : 네트워크를 소프트웨어로 제어

- SDS : 스토리지를 소프트웨어로 분리

- SDC : 컴퓨터 자원을 소프트웨어로 제어

- SDDC : 데이터센터의 인프라 가상화

□ 무결성 제약조건

- 개체 무결성 : 기본키는 중복되지 않고, NULL을 가질 수 없다.

- 참조 무결성 : 외래키는 NULL이거나, 참조 릴레이션의 기본키와 일치해야 한다.

- 제한(Restrict)

- 연쇄(Cascade)

- 도메인 무결성 : 모든 속성 값은 정의된 도메인에 속해야 한다.

- 고유 무결성 : 특정 속성 값은 중복되지 않고 유일해야 한다.

- 키 무결성 : 릴레이션은 키를 가져야 한다.

- 릴레이션 무결성 : 삽입, 삭제, 갱신 등의 연산은 릴레이션의 무결성을 해치지 않아야 한다.

□ 유닉스

- 1969년, 미국 AT&T 벨 연구소에서 켄 톰슨이 개발한 운영체제

- 유닉스의 구성

- 커널 : UNIX의 가장 핵심적인 부분(명령어 처리)

- 쉘 : 명령어 해석기

- 권한 변경 : chmod, umask, chown

- 운영체제 성능 평가

- 처리량(Throughput) : 작업 수

- 응답시간(Response Time) : 요청 후 첫 반응까지 시간

- 반환시간(Turnarount Time) : 요청부터 완료까지 시간

□ OSI 7계층

- 응용 계층 :사용자와 프로그램 간 인터페이스 제공

- 표현 계층 : 서로 다른 데이터 표현 형식 간 변환 담당

- 세션 계층 : 세션을 관리하고 통신 연결 상태를 유지

- 전송 계층 : 양 끝단 간 신뢰성 있는 데이터 전송을 담당

- 네트워크 계층 : 데이터를 목적지까지 라우팅하고 전송 경로를 설정

- 장비 : 라우터, L3 스위치

- 데이터 링크 계층 : 인접한 노드 간의 신뢰성 있는 정보 전송

- 장비 : 스위치, 브리지

- 물리 계층 : 전기적 신호로 변환하여 전송

- 장비 : 통신 케이블, 랜카드, 리피터, 허브

□ 프로토콜

- 표쥰화된 통신 규약

- 기본 요소

- 구문(Syntax)

- 의미(Semantics)

- 타이밍(Timing)

□ 오류 제어

- 전진 오류 수정(FEC) : 스스로 오류 검출 및 수정(해밍코드, 상승코드)

- 후진 오류 수정(BEC) : 오류 발견 후 재전송 요청(패리티 검사, CRC, 블록합 등)

- ARQ

- Stop and Wait ARQ

- Go Back N ARQ

- Selective Repeat ARQ

- Adaptive ARQ

- ARQ

□ 테스트 레벨

□ 코드 커버리지

- 구문 커버리지 : 구문에 대해 한 번 이상 수행

- 조건 커버리지 : 개별 조건식에 대해 수행

- 결정 커버리지 : 결정 포인트 내의 모든 분기문에 대해 수행

- 조건/결정 커버리지 : 결정 포인트 T/F, 개별 조건식 T/F

- 변경 조건/결정 커버리지 : 각 개별 조건이 결정 전체 결과에 독립적으로 영향을 주는지 확인

- 다중 조건 커버리지 : 가능한 조합을 100% 보장

□ 리팩토링

- 소스코드 품질 분석

- 동료 검토(Peer Review) : 개발자 등 동료가 자발적으로 참여하는 비공식적인 검토 활동

- 워크스루(Walkthrough) : 작성자가 주도하여 문서를 설명하고 참가자들이 질문하여 검토

- 인스펙션(Inspection) : 공식적인 검토 절차

- 리팩토링 : 기능의 변경 없이 내부 구조를 개선하는 방법

□ 객체지향 분석 방법론

- Rumbaugh(럼바우) 방법

- Booch(부치) 방법 : 미시적 및 거시적 개발 프로세스

- Jacobson 방법 : Use case를 중심으로 한 분석 방법

- Coad와 Yourdon 방법 : E-R다이어그램 사용

- Wirfs-Brock 방법 : 분석과 설계의 구분 없음

□ 객체지향 설계 원칙(SOLID)

- 단일 책임 원칙(SRP) : 한 클래스는 하나의 책임만 가져야 한다.

- 개방 폐쇄 원칙(OCP) : 확장에 열려 있고, 수정에 닫혀 있어야 한다.

- 리스코프 치환 원칙(LSP) : 자식 클래스는 언제나 자신의 부모 클래스를 대체한다.

- 인터페이스 분리 원칙(ISP) : 사용하지 않는 인터페이스는 구현하지 말아야 한다.

- 의존성 역전 원칙(DIP) : 변화가 거의 없는 것에 의존한다.

□ 백업

- 종류

- 전체 백업(Full Backup) : 모든 데이터를 백업

- 증분 백업(Incremental Backup) : 변경/추가된 데이터만 백업

- 차등 백업(Differential Backup) : 모든 변경/추가된 데이터를 백업

- 합성 백업 : 전체 백업본과 여러 개의 증분 백업을 합쳐 새로운 전체 백업 구성

- RTO / RPO

- 복구 시간 목표(RTO) : 서비스를 사용할 수없는 상태로 허용되는 시간

- 복구 시점 목표(RPO) : 최대 데이터 손실 시간

□ 데이터 모델 요소

- 구조(Structure) : 데이터 구조 및 개체 간관계

- 연산(Operation) : 데이터 처리 방법

- 제약조건(Constraint) : 데이터의 논리적 제약 조건

□ 테스트 오라클

- 테스트 결과가 올바른지 판단하기 위해 사전에 정의된 참값과 비교하여 검증하는 기법

- 유형

- 참 오라클

- 샘플링 오라클

- 휴리스틱 오라클

- 일관성 검사 오라클

□ 인증제도

- ISMS : 정보보호 관리체계 인증

- PIMS : 개인정보보호 관리체계 인증

- ISMS-P : 정보보호 및 개인정보보호 관리체계 인증

- ITSEC : 유럽의 평가 기준

- TCSEC : 미국의 평가 기준

- CC : 평과 결과 통합

□ HDLC

- 데이터 링크 계층에서 사용되는 비트 지향 프로토콜

- 프레임 구조 : 플래그 주소필드, 제어필드, 데이터, FCS

- 프레임 유형

- 정보 프레임 : 데이터 전송을 위한 프레임

- 감독 프레임 : 오류 검출 및 흐름 제어를 위해 사용

- 비순서 프레임 : 추가적인 제어 목적

- 전송모드

- 정규 응답 모드(NRM) : 주국과 하나 이상의 종국으로 구성

- 비동기 균형 모드(ABM) : 모든 단말이 주국 기능을 수행

- 비동기 응답 모드(ARM) : 주국이 통신을 제어, 종국도 자체적으로 데이터 전송

□ 보안 용어

- 타이포스쿼팅 : 사이트의 주소를 일부러 틀리게 만들어, 사용자의 실수를 유도

- 트러스트존 : 일반 영역과 보안 영역을 분리해 민감한 데이터를 안전하게 처리

- APT : 장기간에 걸친 지속적인 공격

- 다크데이터 : 저장만 되어 있는 데이터

- 스턱스넷 : 물리적 파괴 목적

- 스니핑 : 네트워크상에서 전송되는 데이터를 가로채어 도청

- 킬 스위치 : 비상 상황에서 즉시 종료하거나 작동을 차단하기 위해 설계된 보안 기능

- 제로데이 공격 : 보안 취약점이 공개되기 전에 이를 악용해 이루어지는 공격

- 사회공학 : 사람의 심리를 이용해 기밀 정보나 접근 권한을 탈취하는 비기술적 해킹

- 파밍 : 악성 코드나 DNS 변조 등을 통해 사용자를 가짜 사이트

- 살라미 : 소액을 반복적으로 뺴내는 공격

- 크라임웨어 : 개인정보 탈취, 금융 사기 등을 자동화 하는 도구, 금전적 이득 목적

- SET(안전한 전자거래) : 전자지불 과정에서 거래의 기밀성과 무결성을 보장하기 위한 보안 프로토콜

- 루트킷 : 시스템에 몰래 침투해 관리자 권한을 획등하는 악성 소프트웨어

- OWASP : 웹 애플리케이션 보안 강화를 위해 취약점 분석, 도구, 가이드 등을 제공하는 국제 비영리 단체

- 그레이웨어 : 악성은 아니지만 사용자에게 원치 않는 행동이나 불편을 초래하는 소프트웨어

- 포렌식 : 디지털 기기에서 증거를 수집, 분석하여 범죄나 사고의 원인을 규명하는 수사기법

- SQL Injection : 입력밧에 악의적인 SQL문을 삽입해 데이터베이스를 조작하는 보안 공격 기법

- 세션 하이재킹 : 다른 사용자의 세션 ID를 가로채 권한을 탈취하여

- Watering Hole : 피해 대상이 자주 방문하는 웹사이트를 해킹해 악성코드를 유포하는 사이버 공격 방식

- 웜(Worm) : 자체 복제로 스스로 전파되며 시스템에 피해를 주는 악성코드

- 트로이목마(Trojan Horse) : 정상 프로그램으로 가장해 침투하는 악성코드

- 바이러스(Virus) : 다른 프로그램에 기생하여 복제, 감염되는 악성코드

- 템퍼 프루핑(Temper Proofing) : 외부 변조나 위,변조 시도를 감지하거나 방지하도록 설계하는 기술

- 스캐어웨어 : 사용자의 불안심리를 자극하여 악성 소프트웨어를 설치하거나 금전 결제를 유도

□ 암호화 용어

- AES : 보안성과 속도가 향상된 128, 192, 256비트 키를 지원

- DES : 56비트 키를 사용하는 구식 방식

- MD5 : 임의의 길이 데이터를 128비트 고정 길이로 출력하는 해시 함수

- TKIP : WEP의 보안 취약점을 개선하기 위해 고안된 무선 네트워크 암호화 프로토콜

- IDEA : 스위스에서 개발된 128비트 키 기반의 강력한 대칭키 블록 암호화 알고리즘

- SKIPJACK : 미국 NSA가 개발한 80비트 키 기반의 대칭키 블록 암호화 알고리즘

- 대칭키 알고리즘 : AES, DES, 3DES, IDEA, SEED, RC4 등

- 비대칭키 알고리즘 : RSA, DSA Diffie-Hellman, ElGamal, ECC

□ 네트워크 용어

- 애드혹 : 긴급 활동에서 사용되는 자율 구성 네트워크

- QoS : 트래픽의 성능과 속도를 보장하는 기술

- VoIP : 인터넷을 통한 음성 전송 기술

- 지그비 : 저전력, 저속, 근거리 무선 통신을 위한 프로토콜, IoT 기기 간의 통신에 사용

- NAT : 내부 사설 IP 주소를 공인 IP 주소로 변환

- IPSec : 네트워크 계층에서 데이터의 기밀성, 무결성, 인증을 보장하기 위해 사용되는 프로토콜

- ICMP : 네트워크 오류 알림과 상태 점검을 위해 사용되는 프로토콜

- ARP : IP 주소를 이용해 MAC주소를 알아내는 프로토콜

- RARP : MAC주소를 이용해 IP주소를 알아내는 프로토콜

- 레드섹

- 저전력 블루투스

- DHCP : IP주소를 클라이언트에 자동으로 할당해주는 프로토콜

- SSL : 인터넷에서 데이터를 안전하게 전송하기 위해 사용하는 암호화 통신 프로토콜

- NFC : 근거리에서 무선으로 데이터를 주고받는 통신 기술, 모바일 결제/출입 인증

- IPv6 : IPv4의 주소 부족 문제를 해결하기 위해 개발된 128비트 인터넷 프로토콜 버전

- 주소, 터널링, 듀얼스택

- HTTP : 클라이언트와 서버가 데이터를 주고받는 하이퍼텍스트 전송 프로토콜

- Hypertext : 문서 내에서 다른 문서나 자료로 연결되는 텍스트 형태의 정보 구조

- HTML : 웹 페에지의 구조를 정의하는 하이퍼텍스트 마크업 언어

- L2TP : PP프레임을 인터넷상에서 전송하기 위해 사용하는 터럴링 프로토콜

- SSH : 원격 시스템에 안전하게 접속하기 위한 암호화된 통신 프로토콜

- ATM : 고정 길이 셀(53바이트)을 사용해 음성, 영상, 데이터를 통합 전송하는 고속 전송 방식

- 데이터 전송 제어 절차

- 회선접속

- 데이터링크 설정

- 정보 전송

- 데이터링크 해제

- 회선 전달

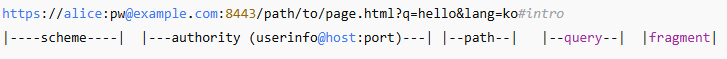

- URI 구조

- scheme : 리소스에 접근하는 방법이나 프로토콜

- authority : 사용자 정보, 호스트명, 포트번호

- path : 서버 내 특정 자원을 가리키는 번호

- query : 서버에 전달할 추가 데이터

- fragment : 특정 문서 내의 위치

□ 신기술 용어

- 블록체인 : 분산 컴퓨팅 기술, 위변조 방지 기술

- 노모포비아 : 휴대전화를 사용할 수 없는 상황에 불안이나 공포를 느끼는 증상

- 글로나스 : 러시아가 개발한 위성 기반 위치 측위 시스템

- AR : 현실 세계에 가상 정보를 덧붙여 보여주는 기술

- VR : 완전히 가상 환경에 몰입할 수 있도록 만든 기술

- AI : 사람처럼 학습하고 추론하며 문제를 해결할 수 있는 컴퓨터 시스템 또는 기술

- 크리슈머 : 소비 뿐 아니라, 이를 창의적으로 재해석하거나 변형해 새로운 가치를 창출하는 소비자

- 인포러스트 : 정보와 열광의 합성어로 정보 열광자

- 커넥티드 카 : 인터넷을 통해 외부와 연결되어 다양한 서비스를 제공하는 자동차

- GIS : 지리적 위치 정보를 수집, 분석하여 다양한 분야에 활요하는 공간 정보 시스템

- DRM : 디지털 콘텐츠의 불법 복제와 유통을 방지하고 저작권을 보호하기 위한 기술 및 관리 체계

- 옵테인 메모리 : 자주 쓰는 데이터를 빠르게 불러오기 위해 속도를 높여주는 고속 캐시 메모리

- 온톨리지 : 정보나 개념들 간의 관계를 컴퓨터가 이해하고 처리할 수 있게 하는 지식 표현 방식

- LBS(Location Based Service) : 위치 정보를 기반으로 맞춤형 서비스를 제공하는 기술

- Linked Open Data : 서로 다른 데이터를 웹 상에서 연결해 누구나 자유롭게 활용할 수 있도록 공개한 데이터

- 헝가리안 표기법 : 변수 이름에 자료형이나 용도를 접두어로 붙여 의미를 표현하는 명명 규칙

□ 데이터베이스 용어

- 트리거 : 특정 테이블에 데이터 변경이 발생할 때 자동으로 실행되는 프로시저

- DDL 컴파일러 : DDL 문장을 분석하여 시스템 카탈로그에 반영

- DDL 처리기 : DDL 컴파일러가 생성한 정보를 실제 데이터베이스 구조 변경 수행

- DDL 변역기 : 고수준의 DDL 명령을 시스템이 이해할 수 있는 저수준 명령으로 변환

- 트랜잭션 관리자 : 여러 데이터 조작 작업을 하나의 트랜잭션 단위로 관리

- 메타데이터 : 데이터에대한 정보를 설명하는 데이터

- MDR : 데이터에 대한 메타데이터를 체계적으로 등록, 관리하여 데이터의 표쥰화와 공유를 지원하는 시스템

- OLAP : 대규모 데이터를 다차원적으로 분석하여 의사결정을 지원하는 데이터 처리 기술

- 데이터 마이닝 : 대량의 데이터 속에서 유의미한 패턴이나 지식을 자동으로 추출하는 분석 기법

- 빅데이터 : 대용량, 다양석, 속도의 데이터를 분석해 유의미한 가치를 추출하는 기술

- 해시 함수 : 데이터를 고정된 길이의 값으로 변환하는 함수로, 무결성 검증에 사용

- 하둡 : 대용량 데이터를 분산 처리하기 위한 오픈소스 프레임워크

- 관계대수 : 연산자들을 사용해 원하는 데이터를 절차적으로 추출하는 방법

- 관계해석 : 논리적인 조건을 기반으로 원하는 데이터를 선언적으로 기술하는 방법

□ 테스트 관련 용어

- 살충제 패러독스 : 같은 테스트를 반복하면 결함을 더 이상 발견하지 못하게 되는 현상

- 테스트 케이스 : 요구된 기능을 제대로 수행하는지 확인하기 위해 설계된 조건, 입력값, 예상 결과의 집합

- JUnit : 자바 언어로 작성된 단위 테스트를 지원하는 대표적인 오픈소스 프레임워크

- 회귀 테스트 : 기존 기능이 새로운 변경으로 인해 영향을 받지 않았는지 확인하는 반복 테스트

□ 운영체제 관련 용어

- 안드로이드 : 구글이 개발한 리눅스 기반의 오픈소스 모바일 운영체제

- 프로세스 상태 전이 : 준비 → 실행 → 대기

- IPC(Inter Process Communication) : 하나의 운영체제 내에서 여러 프로세스들이 데이터를 주고받으며 통신하는 방법

- 색인 파일 : 데이터 검색을 빠르게 하기 위해 키와 해당 데이터 위치 정보를 저장한 파일

- 페이지 교체 알고리즘 : FIFO, OPT, LRU, LFU, NUR, SCR

- 프로세스 스케줄링 알고리즘

- 선점 : Round Robin, SRT, MLQ, MLFQ

- 비선점 : FCFS, SJF, HRN, 우선순위, 기한부

'이론공부 > 정보처리기사 실기 기출' 카테고리의 다른 글

| 정보처리기사 실기(23년 1회 기출복원) (1) | 2025.09.17 |

|---|---|

| 정보처리기사 실기(23년 2회 기출복원) (0) | 2025.09.17 |

| 정보처리기사 실기(23년 3회 기출복원) (0) | 2025.09.16 |

| 정보처리기사 실기(24년 1회 기출복원) (0) | 2025.09.14 |

| 정보처리기사 실기(24년 2회 기출복원) (0) | 2025.09.14 |